標的型メール攻撃とは

標的型メール攻撃は、特定の個人・組織を狙ったウィルス付きメールのことです。主な攻撃目的としては、以下が挙げられます。

- 企業や政府の情報を盗み取ること

- 密かに潜り込んで長期的にスパイ活動を行うこと

- マルウェアを送り込んでデータを破壊すること

標的型メール攻撃は、不特定多数を対象とした迷惑メールとは異なり、巧妙にメールが作り込まれています。そのため、迷惑メールフィルターやセキュリティ対策ソフトを通り抜けて、受信者に届くケースが多いです。ウィルスが侵入すると、その検出は難しく、知らぬ間に被害が拡大しているケースも少なくありません。

対策上の問題点

標的型メール攻撃の対策を行う上で、以下のような問題点があります。

- ウィルスの侵入を防ぐことは容易ではない

- 侵入したウィルスの検出が難しい

- 感染拡大につながるセキュリティホールが多数存在

それぞれについて見ていきましょう。

ウィルスの侵入を防ぐことは容易ではない

攻撃者は特定の個人や組織を狙い、巧妙なメールを作成します。関係者のうち一人でも添付ファイルを開封すると、ウィルスの侵入を許してしまいます。

例えば、攻撃者はまず企業のIR情報や所属協会名簿などの公開情報から実在の人物名を入手します。入手した実在の人物名を語り、仕事を装ったメールを関係者に送信します。これらのメールには、ウィルスが仕込まれたファイルが添付されています。仮に実在する上司や取引先から現実味のあるメールが届いた場合、警戒することなく添付ファイルを開封する方は少なくないでしょう。開封後、そのデバイスはウィルスに感染します。誰か一人でもファイルを開封すればウィルスが侵入するため、その侵入を防ぐことは容易ではありません。

侵入したウィルスの検出が難しい

ウィルスが侵入した場合、それらを検出することは困難です。攻撃者は、新しいパターンのウィルスを日々生み出しています。そのため、既知のウィルスリストと照合して検知する「パターンマッチング法」を基にしたアンチウィルスソフトでの検出には限界があります。また、狙った企業内でしか発症しない専門プログラムも存在します。これらのプログラムは、ターゲット企業が導入しているアンチウィルスソフトでは検出できないことが実際に確認されています。このように、一度侵入したウィルスを検出することは容易ではありません。

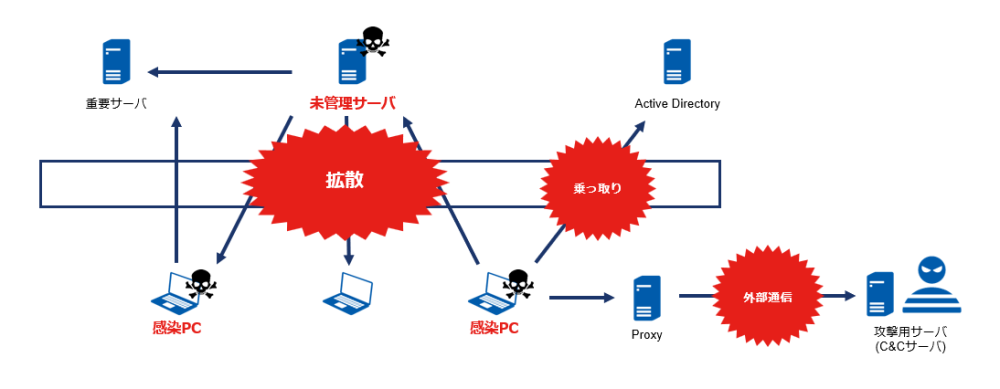

感染拡大につながるセキュリティホールが多数存在

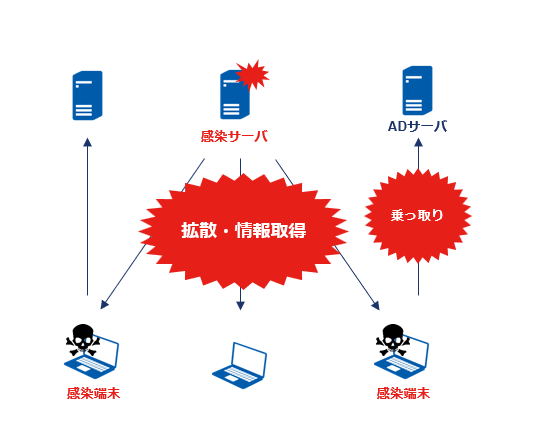

ハッカーや侵入したウィルスは、セキュリティホール(セキュリティ上の穴)を利用して感染を拡大します。社内には多くのセキュリティホールが存在しています。特に非管理サーバ、消し忘れアカウント、非管理共有、脆弱パスワードなど人に起因するセキュリティホールを完全に塞ぐことは容易ではありません。

対策の考え方

標的型メール攻撃によるウィルスの侵入を防ぐことは困難です。侵入が成功すると、その検出は難しく、組織内に多数存在するセキュリティホールを通じてウィルスが拡散します。このような状況下においては「ウィルスは必ず侵入する」「マルウェアやハッカーは、既に社内に居る」ことを前提として、「侵入したウィルスの拡散防止や早期発見」を目指すことが大切です。

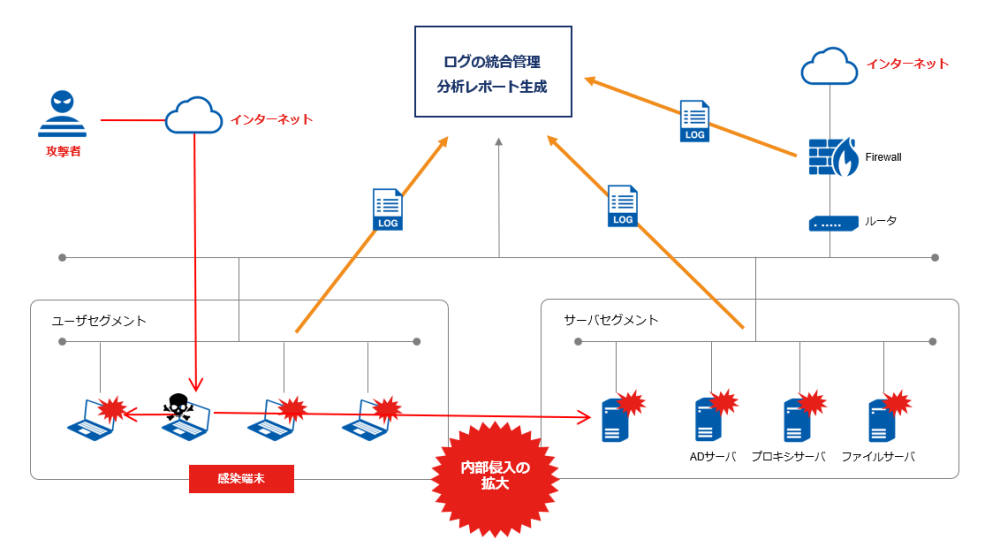

なお、侵入してすぐに情報を盗まれるケースは少なく、数か月・数年と時間をかけて情報を盗まれるケースが多いです。そのため、侵入したウィルスを早期発見して、拡散を防止できれば、組織のダメージを最小限に抑えられます。そのためには、内部ネットワークの監視と強化が重要です。内部ネットワークを監視するためには、システム内の行動履歴であるログを取得することが大切です。また、内部ネットワークを強化するためには、ポリシー通りの運用を実現するために、ログを用いて日々の運用を可視化・管理することが有効です。

| マルウェア感染後の検知(拡散防止・早期発見) | 対象ログ | |

|---|---|---|

| Active Directory へのログオンアタック | マルウェアは真っ先にActive Directoryの乗っ取りを狙う | ADサーバ |

| マルウェアの拡散 | マルウェアは他のPCやサーバへの拡散(感染)を行う | サーバ/ユーザ端末 |

| 外部への情報持ち出し | マルウェアは取得した情報を、外部の攻撃用サーバに送信する | Proxy サーバ |

| 予防的対応 | ログ収集対象 | |

|---|---|---|

| 未管理PC・サーバの抽出 | 未管理サーバや未使用アカウントはマルウェアに悪用されやすい | サーバ/ユーザ端末 |

| 未使用アカウントの抽出 | 未管理サーバや未使用アカウントはマルウェアに悪用されやすい | サーバ/ユーザ端末 |

ログのモニタリングによる対策|標的型メール攻撃の解析・監視例

侵入したウィルスの拡散防止や早期発見を実現するためには、ログを可視化してモニタリングすることが有効です。ここからは「どのログを可視化してモニタリングすればいいのか」「それらをどのような観点で解析すればいいのか」についてご紹介します。

侵入したマルウェアの拡散防止、早期検出

侵入したマルウェアの拡散防止や早期検出を目指す場合、まずモニタリング・解析すべきログは「サーバログ」と「ユーザ端末ログ」になります。

| 解析対象 | 解析の観点 |

|---|---|

| サーバログ | サーバが発信元のログかつアクセス先がサーバではない。 →サーバがマルウェアに感染している可能性あり。 |

| 短期間に大量に「logon failuter」が出ている端末がある。 →マルウェアに感染したサーバ/ユーザー端末がドメインアタックしている可能性あり。 | |

| ユーザ端末ログ | 宛先がサーバではない。 不特定多数のユーザ端末にアクセスしている。 トラップアカウントが使用されている。 →ユーザー端末がマルウェアに感染している可能性あり。 |

上記のような解析を行うためには、以下のようなレポートが有効です。

| レポート名 | レポート内容 | ログ取得・分析対象 |

|---|---|---|

| サーバからクライアントへのアクセス | 認証ログ(LogonまたはLogonFailer)の宛先がサーバでないアクセスを発見する。 | サーバ |

| ADへのログオンアタック | クライアント毎のLogOnFailer件数を集計し、大量のアクセス試行を発見する。 | サーバ / ユーザ端末 |

| クライアントからクライアントへのアクセス | 宛先がサーバでないアクセスを発見する。 | ユーザ端末 |

| 不特定多数へのアクセス | クライアント毎のアクセス先件数を集計し、大量のアクセス試行を発見する。 | ユーザ端末 |

| トラップアカウントを利用したアクセス | 企業内の重要な情報や、ID/PASSWORDなどを盗聴する | ユーザ端末 |

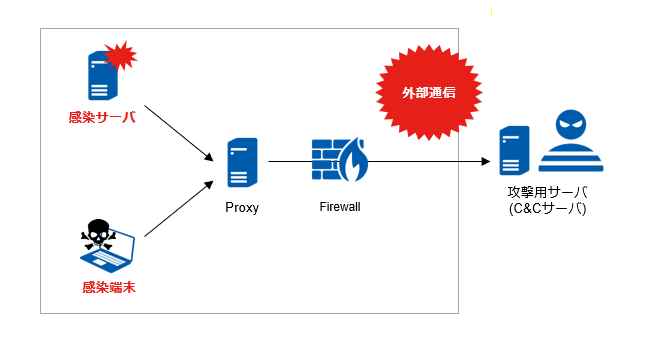

マルウェアの外部通信を検出

マルウェアが外部通信を行っている場合、情報漏えいが発生している恐れがあります。これを早期発見するためには、「ファイアウォールログ」と「プロキシサーバログ」のモニタリング・解析が有効です。

| 解析対象 | 解析の観点 |

|---|---|

| ファイアウォールログ | プロキシサーバを経由しないアクセス。 →接続元端末がマルウェアに感染している可能性あり。 |

| プロキシサーバログ | 短時間に大量にプロキシサーバへの認証に失敗している端末。 コネクトバック通信を行っている端末。 →接続元端末がマルウェアに感染している可能性あり。 |

上記のような解析を行うためには、以下のようなレポートが有効です。

| レポート名 | レポート内容 | ログ取得・分析対象 |

|---|---|---|

| ファイアウォール遮断ログ | Proxyサーバを経由せず、直接外部に80,443ポートで通信を行おうとしたユーザ端末を発見する。 | ファイアウォール |

| プロキシサーバへの認証失敗 | Proxyサーバの認証ログを分析し、コネクトバック通信の予兆を発見する。 | プロキシサーバ |

| コネクトバック(*)通信 | プロキシサーバ経由の通信を一度切断し、強制切断時に発生するログから、 C&Cサーバへの再接続を行うコネクトバック通信を発見する。 | プロキシサーバ |

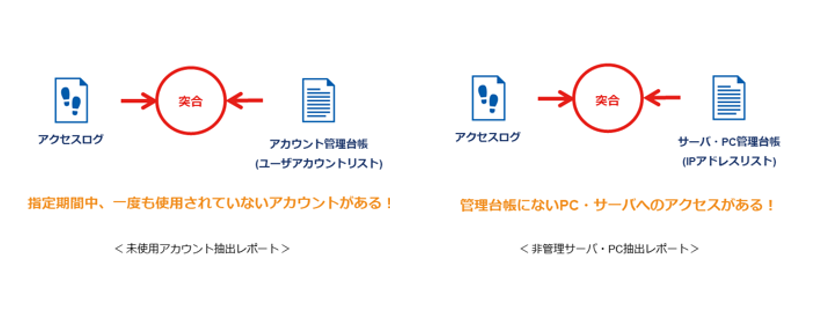

狙われやすい未使用アカウント、非管理PC・サーバを検出

未使用アカウントや非管理PC・サーバは、セキュリティホールとしてハッカーやウィルスの攻撃対象になりやすいです。感染拡大を防ぐためには、以下のような観点でログを解析して、未使用アカウントや非管理PC・サーバを検出することが有効です。

| 解析対象 | 解析の観点 |

|---|---|

| アクセスログと各種台帳/マスタ | 管理台帳とアクセスログを突合せ、未使用アカウント、非管理サーバ、PCを検出。 →未使用アカウント、非管理サーバは不正に利用されやすい。 |

上記のような解析を行うためには、以下のようなレポートが有効です。

| レポート名 | 考えられるリスク | レポート内容 |

|---|---|---|

| 未使用アカウント抽出レポート | 退職者アカウントなど、未使用アカウントの利用。 | 管理台帳とアクセスログを突合せ、未使用アカウントを抽出。 |

| 非管理PC・サーバレポート | 社内に許可無く設置されたサーバ、PCのウィルス感染。 | 管理台帳とアクセスログを突合せ、非管理PC・サーバを抽出。 |

ログのモニタリング・解析を支援するLogstorage

Logstorageは、サーバやネットワーク機器など、企業内の情報システムから出力される大量のログデータを迅速・確実に収集し、安全に保管する純国産システムです。

2002年の販売開始以来、ログデータの収集・保管や分析・アラート出力を可能にする製品として、内部統制・情報漏洩・情報セキュリティ対策・システム障害対策・監査要件対応などの目的に応え続け、先進企業や官公庁など5,800社を超える導入実績をもち、統合ログ分野のデファクトスタンダードとなっている製品です。

【収集】テキスト形式で出力されるログは、すべて収集可能です。別途syslogサーバも不要です。

【保管】最大1/10に圧縮し、暗号化することで安全に保管できます。改ざんされた場合の検知も可能です。

【検知】システムの異常や不正処理をリアルタイムに捉え、シナリオに基づいてアラートの出力が可能です。

【分析】グラフィカルなUIで、クリック操作で直感的に、検索・集計・レポート操作が可能です。

ログのモニタリング・解析を行う上で、いくつもの課題があります。その一つにログの欠損が挙げられます。欠損の原因としては「攻撃者によるログの改ざん・削除」「ログの保持期間が短い」などがあります。仮にログが欠損していた場合、解析やモニタリングをいくら行っても、侵入したウィルスの早期発見・拡大防止を実現することは難しいでしょう。

他にも担当者にかかる負担が大きいため、モニタリング・解析を継続的に行うことが困難という課題も存在します。

Logstorageには、これらの課題に対応するための機能が備わっています。例えばログを安全に長期保持するために、暗号化、改ざん検出、アーカイブ化などの機能を備えています。また、モニタリングにかかる負荷を軽減するために、レポートを自動で出力し、それをメールに添付して送信する機能もあります。他にも、ログのモニタリングや解析を支援する機能がLogstorageには備わっています。