概要

Logstorage EventLogCollector (ELC)は、エージェントレスで Windows / NetApp / EMC イベントログ、VMware イベント、Unix コマンド、OracleDatabase統合監査のログ(*)を収集するサーバツールです。また、ファイルアクセスなど複雑なイベントログを分かりやすい内容に変換できる「ログ解析機能」をもっています。

*OracleDatabase統合監査のログについては、ELC for Oracleの購入が必要です。

エージェントレスでイベントログを取得

ログ収集対象にプログラムをインストールせずに、定期的にログの収集が可能です。

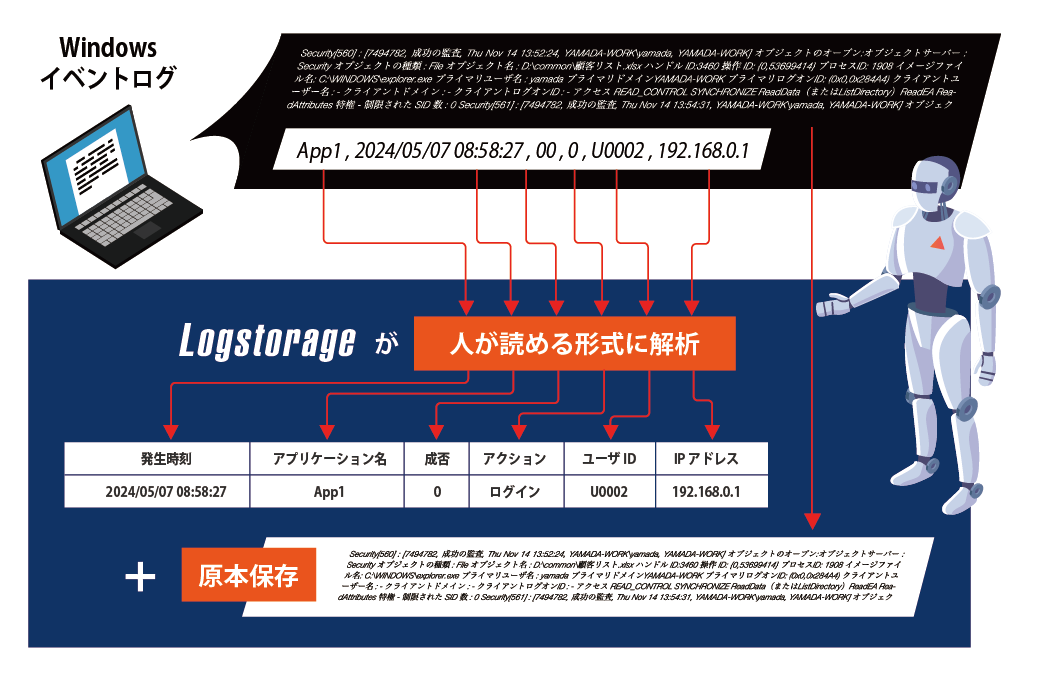

ログ解析機能

Windows・NetApp・EMC のイベントログを分かりやすい内容に自動で変換して表示することができます。

イベントログ解析機能を使わない場合、収集したログがそのまま表示され、ログの量も多く分かりづらい表記となります。イベントログ解析機能を使う場合、自動でノイズ(解析に必要のないログ)を取りのぞき、ログの件数を大幅にカットします。またタイムスタンプやアクションなどの項目ごとに見やすい形に変換されるため、イベントログの分析を効率的に行うことができます。Windowsのイベントログの管理をされたい場合に非常におすすめの機能です。

詳細

1. Windows イベントログ

2. NetApp イベントログ

3. EMC イベントログ

▼ Windows イベントログ

| 解析項目 | 解析項目サブカテゴリ |

|---|---|

| ファイルアクセス | 読み込み/書き込み/削除/リネーム/アクセス権変更/移動/プリント |

| 共有ファイルアクセス | 読み込み/書き込み/削除/リネーム/アクセス権変更 |

| リモートログオン | - |

| ローカルログオン・ログオフ | ローカルログオン/ログオフ |

| プロセス | 起動/終了 |

| 管理者操作 | - |

| Windowsファイアウォール | ルール作成/ルール削除/ルール変更/有効化/無効化/ポート許可/ポート拒否 |

| システム設定変更 | セキュリティイベントログの削除/時刻の変更/新しいサービスの登録/スケジューラへのタスクの登録・編集 |

▼ NetApp イベントログ

| 解析項目 | 解析項目サブカテゴリ |

|---|---|

| ファイルアクセス | 読み込み/書き込み/削除/リネーム/アクセス権変更 |

| ローカルログオン・ログオフ | ローカルログオン/ログオフ |

| 監査ポリシー変更 | - |

| ファイル共有 | - |

| ユーザアカウント | - |

| セキュリティグループ | - |

| 認証ポリシー変更 | - |

▼ EMC イベントログ

| 共有ファイルアクセス | 解析項目サブカテゴリ |

|---|---|

| リモートログオン | 読み込み/書き込み/削除/リネーム |

| ログオフ | - |

| 管理者操作 | - |

| システム設定変更 | - |

1. Windows イベントログ

2. NetApp イベントログ

3. EMC イベントログ

4. VMware イベント

5. Unix コマンド

6. OracleDatabase統合監査のログ

▼ Windows イベントログ

WindowsOSが出力するイベントログをリモートからWin32Api経由で収集します。

| 収集ログ一覧 |

|---|

| 解析後イベントログ/アプリケーション/システム/セキュリティ ※上記以外はWindowsログ(種類が「管理」「使用可能」のもの)/アプリケーションとサービス ログ(種類が「管理」「使用可能」のもの) |

※ ログ出力元にモジュールを配置する構成の場合、アーカイブされたイベントログも収集可能です。

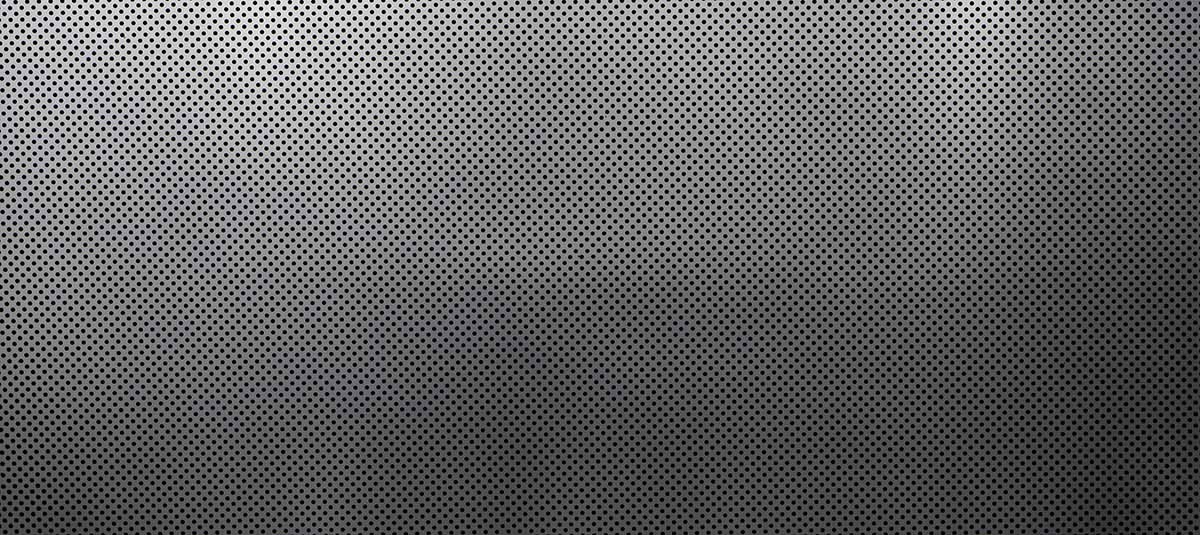

▼ NetApp イベントログ

NetApp社がリリースしているストレージサーバの監査ログを収集することができます。それらのうちClusterd Data Ontapをベースとしているサーバの監査ログを収集します。

| 一覧 |

|---|

| 解析後イベントログ/セキュリティ/CIFSサーバの監査ログ |

▼ EMC イベントログ

DELL EMC社がリリースしているストレージサーバのアーカイブされた監査ログを収集することができます。共有フォルダ経由でアーカイブされた監査ログ(EVT形式)を収集します。

| 一覧 |

|---|

| 解析後イベントログ/セキュリティ/CIFSサーバの監査ログ |

▼ VMware イベント

VMware vCenter/ESXiのログを収集することができます。VMware vCenter/ESXiのログをvSphere Web Services SDKを介して収集します。 ESXiがvCenterの管理下にある場合、vCenterのログを収集すると管理下のESXiのログも収集されるため、個別にESXiのログを収集する必要はありません。

| 一覧 |

|---|

| アップグレード/アラート/カスタムフィールド/クラスタ/スケジュール設定タスク/セッション/テンプレートアップグレード/データストア/データセンター/ホスト/ライセンス/リソースプール/仮想マシン/許可/その他 |

▼ Unix コマンド

Red Hat Enterprise Linux(1)やAIX、Solarisなど、Unix系OSに対してELCからSSHでリモートログインし、ログイン成功や失敗の情報を出力するコマンドなどを実行、その結果をログとして収集します。

| ログソースOS | 一覧 |

|---|---|

| RHEL/CentOS/ AmazonLinux2 | ログイン成功(last)/ログイン失敗(lastb)/ファイル転送(scp)/任意コマンド(シェルスクリプト) |

| AIX | ログイン成功(last)/ログイン失敗(who)/ファイル転送(scp)/任意コマンド(シェルスクリプト) |

| Solaris | ログイン成功(last)/ファイル転送(scp)/任意コマンド(シェルスクリプト) |

| その他のUnix OS | ファイル転送(scp)/任意コマンド(シェルスクリプト) |

▼ OracleDatabase統合監査のログ

統合監査ビュー(UNIFIED_AUDIT_TRAIL)に出力されている監査ログを収集します。監査ログだけでなく、ユーティリティの操作についても監査対象であり、統合監査ビューに同一形式のログが収集されます。この統合監査ログビューを参照し、監査ログを収集します。

※OracleDatabase統合監査のログについては、ELC for Oracleの購入が必要です。

| 統合監査ビューに出力されるログ |

|---|

| Standard/FineGrainedAudit(ファイングレイン監査)/XS(Oracle Database RealApplication Security)/Database Vault(Oracle Database Vault)/Label Security(Oracle Label Security)/RMAN_AUDIT(Recovery Manager)/Datapump(Oracle Data Pump)/Direct path API(Oracle Direct Path) |

動作環境

※Windowsについては基本的にファイル共有の仕組みを利用してログを収集しますが、FTP / FTPSでのログ収集も可能です。その場合、ELC に含まれるログ送信用のモジュール(SBT for WindowsEvent)をWindowsサーバ上に設置する必要があります。