自動車産業を標的としたサイバー攻撃が増加

近年、自動車産業では、二次サプライヤーや三次サプライヤーなどを踏み台にして、ターゲット企業に攻撃を仕掛けるサプライチェーン攻撃がたびたび発生しています。

一例として、2022年3月に某大手自動車メーカーが受けたランサムウェア攻撃が挙げられます。この攻撃により、14工場28ラインが停止、約1万3000台の自動車生産に遅れが発生しました。原因は、攻撃者が子会社のリモート接続機器に存在する脆弱性を悪用して侵入し、子会社の社内サーバーをダウンさせたことだと報告されています。その結果、子会社は部品の納入処理ができず、大手自動車メーカーの生産が滞りました。

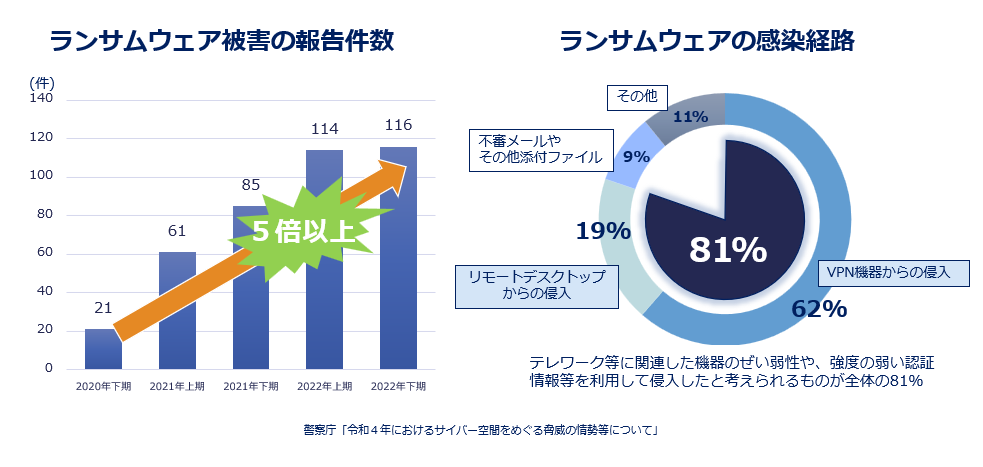

本事例をはじめ、サプライチェーン攻撃に多く絡んでくるランサムウェアですが、その被害は増加傾向にあります。2020年下期までランサムウェア攻撃の報告件数は20件程度でしたが、2022年下期には116件、たった2年足らずで5倍以上の被害が報告されています。

また、近年のサイバー攻撃は、まずセキュリティの脆弱な関連企業や部品サプライヤーに侵入し、そこを足掛かりにターゲット企業に攻撃を仕掛ける手口が主流となっています。これに対応するためには、グループ関連企業や取引先企業を含めたサプライチェーン全体のセキュリティ水準を向上させることが重要です。

自動車産業全体のセキュリティ水準向上のためガイドラインを発行

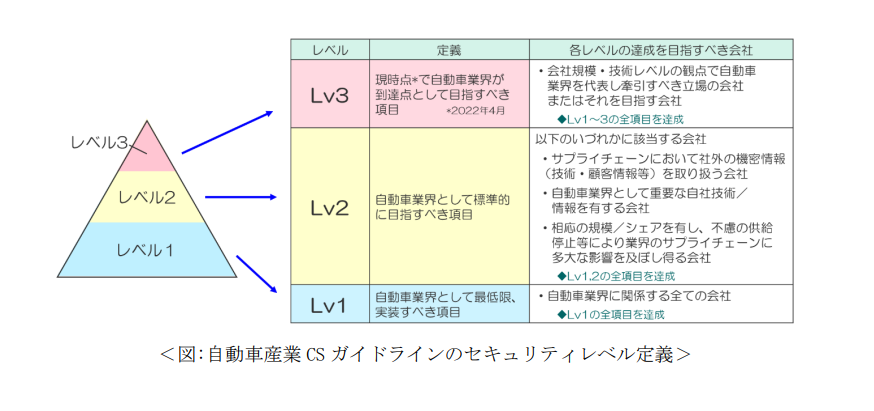

自動車産業へのサイバー攻撃が深刻化する中、サプライチェーンを含む自動車産業全体のセキュリティ水準向上を目的として、「一般社団法人 日本自動車工業会(JAMA)」と「一般社団法人 日本自動車部品工業会(JAPIA)」が、自工会/部工会・サイバーセキュリティガイドラインを発行しました。ガイドラインは、21項目の要求事項と153項目の達成条件で構成されており、各項目は以下3つのレベルに分類されています。

出典:自工会/部工会・サイバーセキュリティガイドライン 2.1 版

自動車産業に関わる企業は、「自動車業界が標準として目指すべき項目」であるレベル2への対応が求められます。各項目の達成状況をセルフチェックするための「チェックシート」が提供されており、該当企業はチェックシートの評価結果を毎年JAMA・JAPIAに提出しなければなりません。

しかし、チェックシートをもとにセルフチェックを実施したものの、「未対応の項目について、どのように対応すべきか分からない」という方も多いかと思います。そこで、本ガイドラインに沿ったセキュリティ対策についてご紹介するセミナーを開催いたします。

ガイドラインに沿ったセキュリティ対策を解説するセミナーを開催

本セミナーは、以下項目への対応を検討している企業を対象にしています。

| ラベル | 項番 達成条件 |

|---|---|

| 4.体制 | 17 |

| 9.アクセス権 | 49,51,52,53 |

| 15.社内接続ルール | 81 |

| 18.認証・認可 | 117,119,122 |

| 23.不正アクセスの検知 | 142,143,144,145 |

これらの項目に対応するには、多種多様なログを一か所に集約・長期保全し、定期的に分析する必要があります。しかし、各システムに適した収集方式の選択や、長期保管によるディスク容量の逼迫、異なる形式のログを統一して処理するなどの課題があり、これを実現することは容易ではありません。

そこで本セミナーは、これらのログに関する課題の対応方法を中心に解説します。まだ対応が進んでいない項目がある場合は、ぜひ本セミナーをご参考にしていただけると幸いです。