自動車産業に関わるすべての会社を対象にした自工会/部工会・サイバーセキュリティガイドライン。本記事では、その概要をはじめ、ガイドライン中のログに関わる要件についてご紹介します。

自工会/部工会・サイバーセキュリティガイドラインとは

| 項目 | 概要 |

|---|---|

| タイトル | JAMA・JAPIA自工会/部工会・サイバーセキュリティガイドライン 2.1版 |

| 発行日 | 2023年9月1日 |

| 発行元 | JAMA・JAPIA |

自工会/部工会・サイバーセキュリティガイドラインとは、自動車産業全体のセキュリティ向上を目的に、企業のセキュリティポリシー策定及び対策の実装を支援するものとして用意されたガイドラインです。

ガイドラインの対象

本ガイドラインが対象としている読者層は以下の通りです。

- CISO

- リスク管理部門

- セキュリティ対応部門

- 監査部門

- 情報システムの開発/運用部門

- データマネジメント部門

- サプライチェーンの管理責任を負う購買や調達部門

- その他のセキュリティに関わる部門(人事・法務・総務)

また、本ガイドラインの対象範囲は、自動車業界に関わる企業のオフィス環境(OA環境)となっています。それ以外の領域に関しては、今後対象範囲に加わる予定です。

- オフィス環境(対象範囲)

- 工場領域(今後、対象範囲に加わる予定)

- 販売領域(今後、対象範囲に加わる予定)

- コネクティッド領域(今後、対象範囲に加わる予定)

要求事項と達成条件

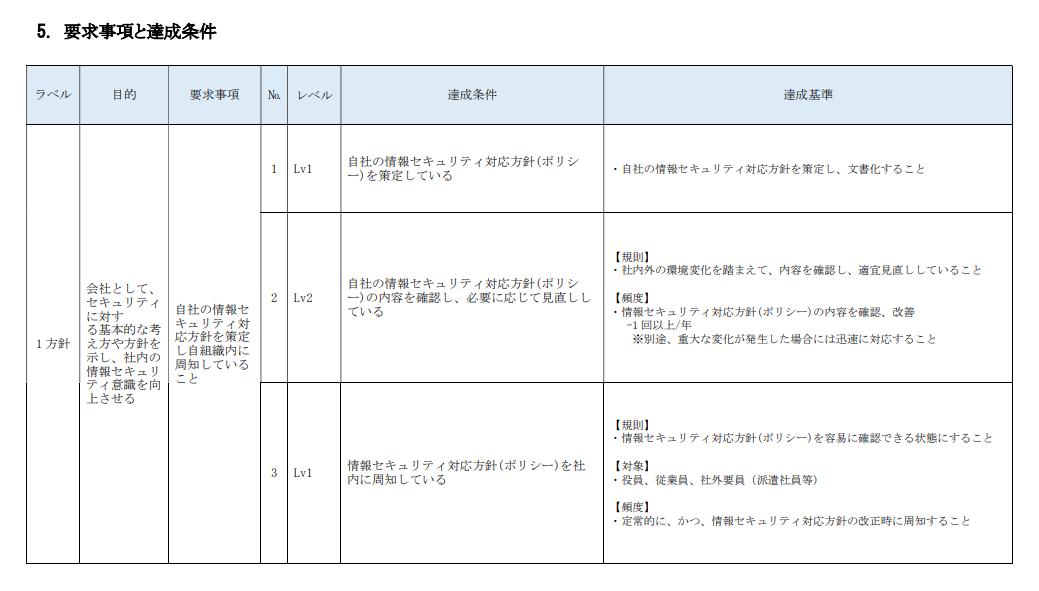

本ガイドラインは153のチェック項目で構成されており、それぞれラベル、目的、要求事項、No、レベル、達成条件、達成基準が設けられています。

出典:自工会/部工会・サイバーセキュリティガイドライン 2.1 版

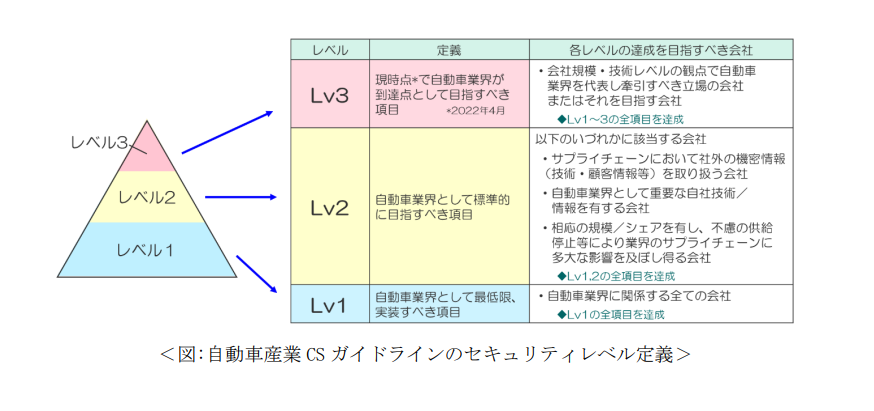

各項目は、難易度に応じてレベル1から3に分類されています。レベル1は、自動車業界に関係する全ての会社が当然実装すべき項目として位置づけられています。さらに、自動車産業に関わる企業はレベル2を、自動車メーカーはレベル3を目指すことが推奨されています。これらの達成状況を自己評価するための「チェックシート」が提供されており、該当企業はその評価結果を毎年JAMA・JAPIAに提出するよう求められています。

出典:自工会/部工会・サイバーセキュリティガイドライン 2.1 版

ガイドライン中のログ要件抜粋

ここからは、ログに関わる項目をご紹介していきます。

| ラベル | No | レベル | 達成基準 |

|---|---|---|---|

| 9.アクセス権 | 53 | Lv2 | 【規則】 ・法規制等により要求される事項を満たす事ができるよう、適切な期間のログを保持する。 ・ログを脅威から保護するため、ログを保存するモノ、システムにアクセス制御等を適用すること |

| 15.社内接続ルール | 81 | Lv3 | 【規則】 ・情報持ち出しに関するログを分析して不正な持ち出しが検知できること ・不正な持ち出しが発生した場合は、アラートが通知できること |

| 18.認証・認可 | 122 | Lv3 | 【規則】 ・認証ログのモニタリングを実施し、不審な認証を検知できること 【対象】 ・パソコン、サーバーの認証ログ、重要システムのデータベースアクセスログ 【頻度】 ・1回/月以上 |

| 23.不正アクセスの検知 | 142 | Lv2 | 【規則】 ・不正アクセスをリアルタイム検知・遮断する仕組みを導入すること 【対象】 ・インターネットから社内への通信 ・社内から不正なサーバーへの通信 【導入場所】 ・社内外ネットワークの境界 |

| 23.不正アクセスの検知 | 143 | Lv2 | 【規則】 ・下記ログを取得、保管している [取得するログ(保管期間)] -メールの送受信ログ(6カ月) 取得項目:日時、宛先メールアドレス、送信元メールアドレス -ファイアウォールのログ(6カ月) 取得項目;日時、送信元IPアドレス、送信先IPアドレス -プロキシサーバーのログ(6カ月) 取得項目:日時、リクエスト元IPアドレス、URL -リモートアクセスのログ(6カ月) 取得項目:日時、接続元IPアドレス、ユーザーID -認証サーバーのログ(6カ月) 取得項目:日時、接続元IPアドレス、ユーザーID、成功/失敗 -エンドポイント(パソコン、サーバー)の操作ログ(6ヶ月) 取得項目:日時、ホスト名、ユーザーID、IPアドレス、操作内容 ※クラウドサービスの利用も対象に含む ※クラウドサービスを利用しており保管期間の規則を満たせない場合は リスクに応じて期間を各社で判断 |

| 23.不正アクセスの検知 | 144 | Lv3 | 【規則】 ・ユーザー、管理者の操作ログを取得すること [対象] -重要なシステム ※対象はリスクに応じて各社判断 [取得するログの項目] -ユーザーID、タイムスタンプ、操作内容(ログイン、ログアウト、 追加・削除などの操作) [保管期間] -6カ月 ※クラウドサービスを利用しており保管期間の基準を満たせない場合は リスクに応じて期間を各社で判断 |

| 23.不正アクセスの検知 | 145 | Lv2 | 【規則】 ・ログを常時分析し、異常発見時に通知する仕組みを導入すること [分析対象] -プロキシサーバー、IPS/IDS、ファイアウォール、エンドポイントのいずれか、または組み合わせ [監視時間] -24時間/365日 [機能要件] -インシデントアラートが即時発報されること -インシデントの速報レポートが作成され、通知されること |

ログに焦点をあてたセミナーを開催

ここまでご紹介したように、本ガイドラインにはログに関わる項目がいくつも存在します。しかし、組織のシステム環境に適したログの収集方式を検討したり、長期保管によるディスク容量逼迫への対策を講じたりと、その対応は決して容易ではありません。また、「自動」や「仕組み」という単語が随所に出現していることから、システムの利用は必須であると言えます。

そこで、SIEM・統合ログ管理システム「Logstorage」を提供する株式会社インフォサイエンスが、ログに焦点をあてたセミナーを開催します。セミナーの詳細については、以下ページをご確認ください。