システム運用者やエンジニアといった方々以外、「ログは普段あまり目にしないもの」という印象が強いですが、実は身近に存在しています。

Windows OSから出力される「Windowsイベントログ」は、その最たるものだと言えます(本記事をPCでご覧いただいている半数以上の方がWindowsを利用されているのではないでしょうか)

Windowsイベントログは様々な用途で活用されます。例えば、不正アクセスや情報漏えいが発覚した際に、ファイルアクセス履歴やログオン履歴の調査に使われるケースが挙げられます。近年、シングルサインオンのためにActiveDirectoryを導入する企業が増えています。ガバナンス強化やコンプライアンスの徹底を実現する上で、Windowsイベントログの保全や監視、分析が欠かせません。

本記事では、ログの分析や管理をこれから始める方を対象に、「Windowsイベントログとは何か」や「基本的な見方」などをご紹介いたします。

>>Windowsイベントログを効率的に管理したい方はこちら

Windowsイベントログとは?

Windowsイベントログとは、Windowsが生成するログです。アプリケーションの稼働情報に始まり、Windowsにおけるユーザーのログオン結果、プロセスに関する稼働情報、ファイルアクセスやポリシーの変更履歴などの情報が記載されています。

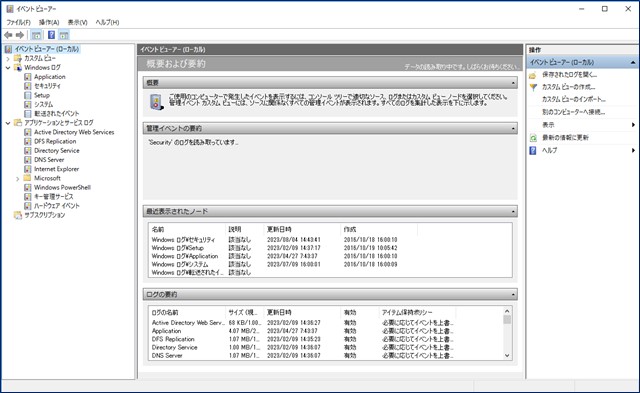

Windowsイベントログはデフォルトで出力される設定であるため、ユーザーの自覚とは関係なく、ログが生成されています。Windows のPCをお使いであれば、「イベントビューアー(管理ツール)」を利用することで、Windowsイベントログを確認できます。イベントビューアーは、ショートカットキー「Windowsキー + r 」を用い「ファイル名を指定して実行」にて「eventvwr」と入力して実行すると呼び出せます。

ほかにも、Windowsのコントロールパネルから呼び出せます。

fig 1 イベントビューアー画面

イベントビューアーの左ペインには、対象サーバーで確認できるログ種が表示されます。

設定やインストールしたアプリケーションにより、多種多様なログを確認できます。上記画面を例にすると、WindowsUpdateに関連するセットアップログ、ActiveDirectory、DNS、PowerShellといったログが見受けられます。

出力されるログの種類は、サーバーなどの設定や状態により異なります。特に注目すべきは、以下3種類の基本的なログです。

| 種類 | 説明 |

|---|---|

| セキュリティ (Security.evtx) | 主にログオン、ログオフ、認証、認可、設定変更といったイベントが出力されます。 |

| システム (System.evtx) | 電源のオンオフなどWindows自体に関連する記録がされるログが出力されます。 |

| Application (Application.evtx) | Windows上のアプリケーションに関連するログを出力します。 |

セキュリティ監査の観点では、「セキュリティ」を取得/分析するケースが多いです。次にシステム運用の観点で、システムに異常がないことを確認するために「システム」を分析するケースが多いです。もちろん、Windowsのサーバーとして稼働しているアプリケーションにも注目すべきで、エラーが出力されたら即座に対応できる仕組みを用意したほうがよいでしょう。

デフォルトの設定では、「1種類のログにつき、それが20MB以上になると古いイベントを上書きされる」点に注意が必要です。そのままでは、長く稼働しているWindowsでは、ログがすぐに上書きされる恐れがあります。セキュリティ要件などで、Windowsサーバー上で長期間のログ保全が求められる場合、ディスク容量を増やした上で設定を変更する、あるいは統合ログ管理製品を用いて別領域での保管が求められます。

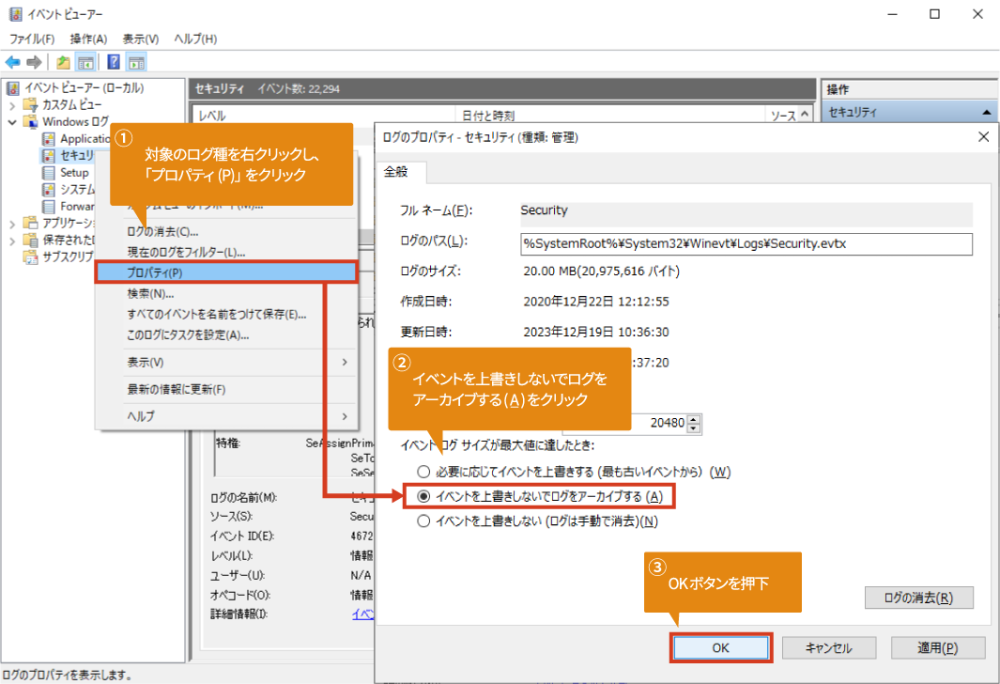

参考例として、ログを上書き/削除せずにアーカイブする設定をご紹介したいと思います。

fig 2 アーカイブ設定例

上記を行うことで、設定対象のログがアーカイブモードに変更されます。ログが20MBを超えると「Archive-XXXX(元ファイル名)-YYYY-MM-DD-HH-MM-SS-NN.evtx」という名称でアーカイブ化されます。

ファイルサイズの変更は、アーカイブファイルのサイズにも影響します。そのため、ログの出力量等の環境に応じてサイズをチューニングすることをおすすめします。

アーカイブ化されたファイルは自動削除されません。ディスク容量やセキュリティポリシーなどを考慮し、不要になったら適宜削除するよう心がけましょう。なお、アーカイブファイルやログ実体のパスは、設定画面の「ログのパス」で確認可能です。

(デフォルト:C:\Windows\System32\winevt\Logs)

イベントログの確認例

「実際にどんなログが出力されているか」や「どんなものを確認するべきなのか」を、フォレンジックやセキュリティ運用の場で確認されることが多い「セキュリティ」のイベントログ(Security.evtx)を例にご紹介いたします。

もちろん、全てのログを追跡することが理想です。しかし、それでは時間がいくらあっても足りないため、現実的ではありません。そのため、目的に合わせて必要な情報だけを確認することがセオリーです。とりわけ、よく着目されるイベントは以下の通りです。

| EventID | ログタイトル |

|---|---|

| 4616 | システム時刻が変更されました。 |

| 4624 | アカウントが正常にログオンしました。 |

| 4625 | アカウントがログオンに失敗しました。 |

| 4663 | オブジェクトへのアクセスが試行されました。 |

| 4697 | システムにサービスがインストールされました。 |

| 4719 | システム監査ポリシーが変更されました。 |

| 4720 | ユーザアカウントが作成されました。 |

| 4726 | ユーザアカウントが削除されました。 |

| 4768 | Kerberos認証チケット(TGT) が要求されました。 |

| 4769 | Kerberosサービスチケットが要求されました。 |

イベントビューアーでWindowsイベントログを見る際、左ペインの「現在のログをフィルター」をクリックすると、フィルター設定画面が表示されます。この機能を活用することで、目的のログを見つけられると思います。

今回は、監査要件として一般的な「ログオンの監査」を取り上げ、イベントID「4624」の「アカウントが正常にログオンしました。」というイベントログをご紹介します。

イベントID4624の情報画面

ログオンの成功という事実だけではなく、様々な情報が出力されています。ログ分析で注目される主な出力項目は以下の通りです。

| 項目名 | 説明 |

|---|---|

| 新しいログオン:アカウント名 | ログオン成功したアカウント名です。 |

| 新しいログオン:アカウントドメイン | 上記アカウントが所属するドメイン情報です。 |

| 新しいログオン:ログオンID | 他のイベントと関連付けることができるIDです。 特権操作などの追加調査の時に有益です。 |

| ログオン情報:ログオンタイプ | ログオンの種類です。よく確認される例として、以下が挙げられます。 ・2:対話型ログオン ・3:ネットワーク経由ログオン ・5:サービス ・10:RDP接続 |

| プロセス情報:プロセス名 | ログオン試行したプロセスの情報です。 |

| ネットワーク情報: ソースネットワークアドレス | ログオン試行したコンピューターのIPアドレスです。 ホワイトリストやブラックリストなど突合するケースもあります。 |

イベントID「4624」は正常なログオンを示します。一見、重要ではないように感じますが、実は注目すべき価値のあるイベントです。なぜなら、このイベントは多くの情報を含んでおり、攻撃の痕跡が残りやすい傾向にあるためです。

また、近年のセキュリティ脅威は巧妙化しています。単純なシグネチャ検知だけでは、これらの脅威を発見することが難しくなっています。なぜなら、サーバー側から見ると正常なログインと同じ挙動となる正常性の盲点を突くものが多いためです。そのため、常日頃から傾向分析を行い、「普段と違う状態」を早期発見することが肝要となります。

例えば、以下の様なパターンで監査が実施されています。

- 業務時間外に重要度の高いサーバーにログオンされていないか

- アカウント名に注目し、普段使用していないアカウントが利用されていないかどうか

- ソースネットワークアドレスが管理外の端末のIPアドレスや縁のない国からのアクセスではないか

- ログオンタイプやプロセスに着目して、普段行われていないログイン手法が用いられていないか

上記の様なログオンの監査を実現するためには、統合ログ管理製品に実装されているログ収集機能と集計機能が必要です。また、監査により怪しい情報が判明した場合、追加調査を行うための検索機能が不可欠となります。例えば、「普段使用しないアカウント」や「管理外のIPアドレス」をキーとして、「他の操作や別サーバーにログインしていないか」をログから検索/調査します。そうすることで、状況をより正確に把握できるケースがあります。

Windowsイベントログは、あらゆる分野において収集が必要とされ、セキュリティ監査の対象になることも多いです。また、ログ管理をこれから始める場合、まずはWindowsイベントログを収集するケースが多いです。しかし、その情報量の多さから、然るべき場所での保全が求められます。そのため、簡単にWindowsイベントログを収集/保全できて、検索や集計が容易にできる統合ログ管理ツールが求められます。

ログを統合して管理できる「Logstorage」

統合ログ管理システム「Logstorage」は、統合ログ管理を簡単に実現するための製品として、Windowsイベントログの円滑な収集と活用を支援します。

Logstorageは、サーバやネットワーク機器など、企業内の情報システムから出力される大量のログデータを迅速・確実に収集し、安全に保管する純国産システムです。

2002年の販売開始以来、ログデータの収集・保管や分析・アラート出力を可能にする製品として、内部統制・情報漏洩・情報セキュリティ対策・システム障害対策・監査要件対応などの目的に応え続け、先進企業や官公庁など5,800社を超える導入実績をもち、統合ログ分野のデファクトスタンダードとなっている製品です。

【収集】テキスト形式で出力されるログは、すべて収集可能です。別途syslogサーバも不要です。

【保管】最大1/10に圧縮し、暗号化することで安全に保管できます。改ざんされた場合の検知も可能です。

【検知】システムの異常や不正処理をリアルタイムに捉え、シナリオに基づいてアラートの出力が可能です。

【分析】グラフィカルなUIで、クリック操作で直感的に、検索・集計・レポート操作が可能です。

Logstorageは、Windowsイベントログの解析機能を有した収集モジュール「EventLogCollecter」や、リアルタイムでのログ収集が可能な「Logstorage Agent」などを実装しています。これら複数のアプローチ方法により、要件に柔軟に対応できます。また、ログの検索や集計はもちろん、レポート出力機能も実装されています。さらにログを圧縮保管できるため、Windows側のディスクだけでなく、システム全体のディスクを節約できます。